Las empresas deben estar preparadas para prevenir, protegerse, y reaccionar ante incidentes de seguridad informática que puedan afectarles y que podrían impactar en sus negocios. Por este motivo es necesario proteger los principales procesos de negocio a través de un conjunto de tareas que permitan a la organización recuperarse tras un incidente informático grave en un plazo de tiempo que no comprometa su continuidad, el llamado MTD por sus siglas en Inglés (Maximum Tolerable Downtime). De esta forma se garantiza poder dar una respuesta planificada ante cualquier fallo de seguridad informática.

Impacto sobre el negocio

Debemos tener en cuenta que cuanto mayor sean las exigencias temporales y de garantía de conservación de los datos, los recursos que tendremos que invertir será mayores.

Debemos definir:

- Qué procesos debemos recuperar antes (de entre aquellos que componen el alcance), en función de su MTD. Las ordenaremos por MTD de más críticas a menos críticas. Es habitual establecer una escala dividida en tres rangos de valores; por ejemplo un MTD inferior a 24 horas, otro entre 24 y 72 horas, y uno superior a 72 horas.

- Qué aplicaciones debemos recuperar antes, en función de los procesos en los que intervengan.

- Las necesidades de copias de seguridad de cada proceso.

Análisis de riesgos:

- Determinar las amenazas de seguridad informática a las que está expuesta la organización: robo de información sensible, inundación, pérdida de suministro eléctrico, caída del servidor de correo, etc.

- Una vez tenemos el listado de las amenazas de seguridad informática, determinaremos la probabilidad y el impacto de cada una de esas amenazas. Esto puede hacerse utilizando una escala variable cualitativa, por ejemplo, de uno a cinco: de “Muy baja” a “Muy alta”. En este caso, nos interesan especialmente aquellos riesgos que impliquen un mayor impacto (y una probabilidad no despreciable), ya que son los que pueden poner en riesgo la continuidad de la organización. Nuestro propósito será identificar aquellos riesgos que pueden poner en peligro la continuidad o la información de los procesos críticos de la organización.

- Por último, realizaremos el producto de la probabilidad por el impacto de cada amenaza de seguridad informática, que nos servirá para identificar aquellos riesgos que debemos tratar con mayor prioridad. De esta manera obtenemos un listado de los riesgos de la organización, donde cada registro será una amenaza, un valor de impacto y uno de probabilidad.

Pasos de un Plan de Continuidad TIC:

- Identificar los servicios y procesos críticos junto con los activos tecnológicos que los sustentan y sus dependencias.

- Obtener los riesgos a los que están expuestos los servicios y procesos.

- Identificar qué medidas o iniciativas llevar a cabo para que las capacidades tecnológicas sean superiores a las demandas de negocio.

- Elaborar el plan de crisis para identificar las primeras acciones a realizar cuando ocurre un accidente.

- Elaborar los planes de recuperación para cada entorno implicado en el alcance.

- Elaborar las instrucciones técnicas de trabajo para poder llevar a cabo el plan de recuperación.

- Elaborar el plan de mantenimiento informático e implantarlo.

- Elaborar el plan de pruebas e implantarlo, realizando comprobaciones periódicas para verificar que son correctas.

- Realizar la formación al personal implicado en el Plan de Continuidad de Negocio.

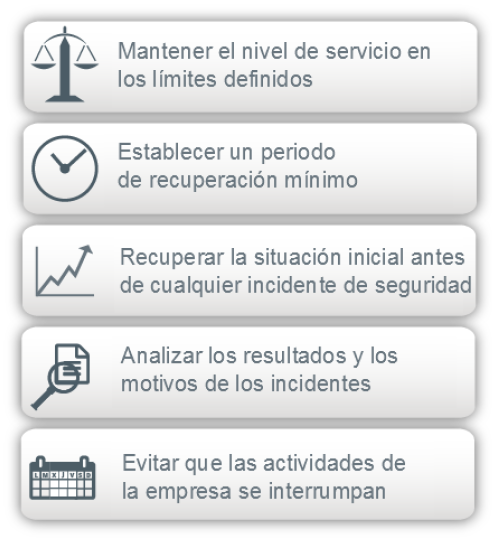

Con un plan de contingencia informática buscamos: