Les empreses han d’estar preparades per a prevenir, protegir-se, i reaccionar davant incidents de seguretat informàtica que puguin afectar-los i que podrien impactar en els seus negocis. Per aquest motiu és necessari protegir els principals processos de negoci a través d’un conjunt de tasques que permetin a l’organització recuperar-se després d’un incident informàtic greu en un termini de temps que no comprometi la seva continuïtat, l’anomenat MTD per les seves sigles en anglés (Maximum Tolerable Downtime). D’aquesta forma es garanteix poder donar una resposta planificada davant qualsevol fallada de seguretat informàtica.

Impacte sobre el negoci

Hem de tenir en compte que com més gran siguin les exigències temporals i de garantia de conservació de les dades, els recursos que haurem d’invertir serà majors.

Hem de definir:

- Quins processos hem de recuperar abans (de aquells que componen l’abast), en funció de la seva MTD. Les ordenarem per MTD de més crítiques a menys crítiques. És habitual establir una escala dividida en tres rangs de valors; per exemple un MTD inferior a 24 hores, un altre entre 24 i 72 hores, i un superior a 72 hores.

- Quines aplicacions hem de recuperar abans, en funció dels processos en els quals intervinguin.

- Les necessitats de còpies de seguretat de cada procés.

Anàlisi de riscos:

- Determinar les amenaces de seguretat informàtica a les quals està exposada l’organització: robatori d’informació sensible, inundació, pèrdua de subministrament elèctric, caiguda del servidor de correu, etc.

- Una vegada tenim el llistat de les amenaces de seguretat informàtica, determinarem la probabilitat i l’impacte de cadascuna d’aquestes amenaces. Això pot fer-se utilitzant una escala variable qualitativa, per exemple, d’un a cinc: de “Molt baixa” a “Molt alta”. En aquest cas, ens interessen especialment aquells riscos que impliquin un major impacte (i una probabilitat no menyspreable), ja que són els que poden posar en risc la continuïtat de l’organització. El nostre propòsit serà identificar aquells riscos que poden posar en perill la continuïtat o la informació dels processos crítics de l’organització.

- Finalment, realitzarem el producte de la probabilitat per l’impacte de cada amenaça de seguretat informàtica, que ens servirà per a identificar aquells riscos que hem de tractar amb major prioritat. D’aquesta manera obtenim un llistat dels riscos de l’organització, on cada registre serà una amenaça, un valor d’impacte i un de probabilitat.

Passos d’un Pla de Continuïtat TIC:

- Identificar els serveis i processos crítics juntament amb els actius tecnològics que els sustenten i les seves dependències.

- Obtenir els riscos als quals estan exposats els serveis i processos.

- Identificar quines mesures o iniciatives dur a terme perquè les capacitats tecnològiques siguin superiors a les demandes de negoci.

- Elaborar el pla de crisi per a identificar les primeres accions a realitzar quan ocorre un accident.

- Elaborar els plans de recuperació per a cada entorn implicat en l’abast.

- Elaborar les instruccions tècniques de treball per a poder dur a terme el pla de recuperació.

- Elaborar el pla de manteniment informàtic i implantar-lo.

Elaborar el pla de proves i implantar-lo, realitzant comprovacions periòdiques per a verificar que són correctes. - Realitzar la formació al personal implicat en el Pla de Continuïtat de Negoci.

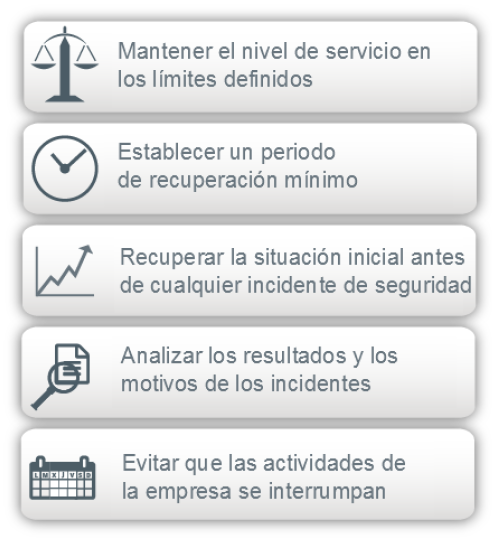

Amb un pla de contingència informàtica busquem: